Przejdź do:

Cyberprzestępcy atakują urządzenia mobilne

Ukierunkowanie ataków phishingowych na urządzenia mobilne potwierdzają dane z różnych raportów. Według danych przedstawianych w raporcie 2022 Global Mobile Threat Report firmy Zimperium, która dostarcza rozwiązania z zakresu bezpieczeństwa, aż 75% stron wykorzystywanych w atakach w 2021 r. było przygotowanych pod urządzenia mobilne, a 30% zidentyfikowanych rok temu luk zero-day dotyczyło platform mobilnych. Z kolei Wandera podaje, że liczba użytkowników urządzeń mobilnych, którzy padli ofiarą ataków phishingowych, wzrosła w 2021 o 160% w stosunku do 2020 roku.

Dowiedz się więcej: Zarządzanie urządzeniami Apple z użyciem systemu klasy MDM Jamf Pro

Monitoring behawioralny na komputerach Mac

Trzeba pamiętać, że nie tylko urządzenia mobilne, ale także urządzenia desktopowe mogą być wykorzystane w atakach phishingowych. Firmy podejmują różne działania zabezpieczające infrastrukturę przed nieautoryzowanym dostępem do sieci czy danych. Jednym ze sposobów zabezpieczania urządzeń jest wykorzystanie oprogramowania zabezpieczającego przed złośliwymi programami. Przykładem takiego skutecznego narzędzia jest Jamf Protect – aplikacja dedykowana dla komputerów Mac, która powstała z myślą o użytkownikach urządzeń Apple. Twórcy narzędzia zatroszczyli się o wyjątkowy UX, zgodny ze standardami, do których przyzwyczaił nas Apple, a także zadbali o utrzymanie wysokiej wydajności i zapewnienie niezakłóconej pracy urządzeń.

Jedną z kluczowych funkcji aplikacji jest monitoring behawioralny, który polega na badaniu i zgłaszaniu administratorowi zachowań niezgodnych ze standardami i polityką bezpieczeństwa organizacji.

Oprogramowanie to nie wszystko. Czyli siła edukacji

Choć wydawałoby się, że dobre oprogramowanie wystarczy, by zabezpieczyć infrastrukturę, trzeba pamiętać, że najsłabszym ogniwem w ekosystemie IT każdej organizacji jest pracownik. Dlatego też cyberprzestępcy sięgają po techniki phishingu, które wykorzystują nieuwagę użytkowników. Aby zapewnić bezpieczeństwo całej infrastruktury, należy więc zacząć od edukacji pracowników. Jakie informacje powinniśmy im przekazać? Zacznijmy od tego…

Czym jest phishing?

Phishing to rodzaj ataku socjotechnicznego, który hakerzy wykorzystują do kradzieży danych użytkowników, np. danych logowania czy numerów kart kredytowych. Atak phishingowy polega na podszywaniu się osoby atakującej pod zaufany podmiot lub osobę w celu wykonania żądanej akcji (otwarcie wiadomości, kliknięcie w łącze). Po przekierowaniu na fałszywą stronę internetową użytkownik jest zmuszony do podania swoich danych logowania lub informacji finansowych, które są następnie przekazywane atakującemu.

Phishing jest prostą i, niestety, skuteczną techniką ataku, która może dostarczyć sprawcom wielu informacji prywatnych, finansowych czy firmowych. Cel i dokładna mechanika ataku mogą być różne, ale zazwyczaj skupiają się na wyłudzeniu od ofiary danych osobowych lub nakłonieniu jej do zainstalowania szkodliwego oprogramowania.

Obecnie phishing stanowi 51% wszystkich ataków socjotechnicznych (tak podaje Barracuda), a do ataków wykorzystywane są m.in. marki o ugruntowanej pozycji na światowych rynkach. Do najczęściej wykorzystywanych w atakach phishingowych należą Facebook, Microsoft, Credit Agricole, a nawet Apple.

Jak działa phishing?

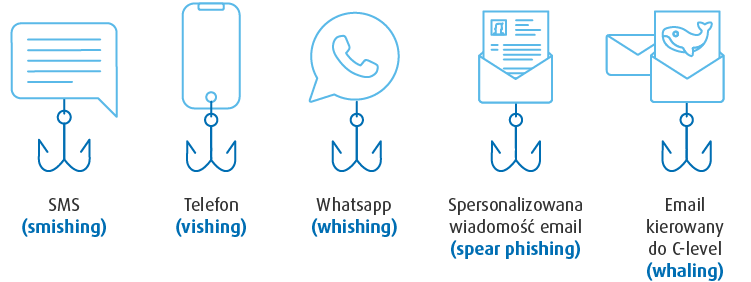

Phishing zazwyczaj rozpoczyna się od przesłania niepozornej wiadomości do ofiary. Może to być SMS, e-mail lub wiadomość w jednej z popularnych aplikacji. Wiadomość jest skonstruowana w taki sposób, aby zachęcić użytkownika do interakcji za pomocą kuszącego wezwania do działania. Może to być szansa na wygranie nowego iPhone’a, vouchera na darmowe wakacje lub, co prostsze, możliwość odzyskania dostępu do rzekomo zablokowanych usług, takich jak media społecznościowe, konta bankowe czy poczta służbowa.

W celu wyłudzenia od ofiary danych osobowych atakujący często wywołuje u niej fałszywe poczucie bezpieczeństwa. W tym celu odsyła ją na stronę internetową, która wygląda jak prawdziwa, gdzie użytkownik ma za zadanie wypełnić formularz. Podane przez niego informacje mogą zostać natychmiast wykorzystane do uzyskania dostępu do usługi za pośrednictwem oficjalnej strony, a dane mogą zostać zebrane i sprzedane innym podmiotom w DarkNecie.

Phishing Apple ID – przykłady ataków

Phishing kont Apple ID to jeden z najczęstszych rodzajów ataków na użytkowników urządzeń z systemem macOS i iOS. Identyfikator Apple ID jest łakomym kąskiem dla hakerów, gdyż za jego pomocą uzyskują dostęp do szerokiej gamy usług Apple, w tym App Store, Apple Music, iCloud, iMessage, FaceTime itd. Apple ID zawiera prywatne dane kontaktowe, informacje o płatnościach oraz zabezpieczeniach. Do najczęściej wykorzystywanych metod phishingu Apple ID wykorzystywane są:

Potwierdzenie zamówienia

Użytkownik otrzymuje wiadomość e-mail z prośbą o potwierdzenie dokonania zakupu dokonanego za pomocą identyfikatora użytkownika. Do tego rodzaju wiadomości często dołączany jest dokument PDF, pełniący funkcję rzekomego dowodu zakupu. Po kliknięciu w link w wiadomości użytkownik trafia na stronę podszywającą się pod stronę zarządzania kontem Apple, gdzie ma podać Apple ID oraz hasło.

Blokada Apple ID

Atak polega na przeprowadzeniu użytkownika przez proces uwierzytelnienia w celu odblokowania Apple ID, które zostało zablokowane z powodu podejrzanej aktywności. Po kliknięciu w link w wiadomości i przejściu na fałszywą stronę Apple użytkownik będzie mógł „odblokować” Apple ID poprzez podanie danych osobowych, takich jak imię i nazwisko, informacje o płatnościach i odpowiedzi na typowe pytania bezpieczeństwa. Dla wywarcia dodatkowej presji na użytkowniku pojawia się też informacja o zbliżającym się terminie wygaśnięcia konta.

Uwaga! Identyfikatory Apple ID są czasami blokowane, ale można je odblokować, dzwoniąc bezpośrednio do Apple. Sam identyfikator jednak nigdy nie traci ważności i nie może wygasnąć.

Wsparcie techniczne

W trakcie ataku użytkownik otrzymuje telefon z numerem wyglądającym na prawdziwy numer serwisu Apple. Po drugiej stronie słuchawki jest osoba podająca się za pracownika Apple, która informuje, że doszło do naruszenia bezpieczeństwa Apple ID. Aby rozwiązać problem, konieczne jest podanie hasła lub innych poufnych informacji. W innej formie tego ataku użytkownik jest proszony o kontakt z określonym numerem „wsparcia”. Po przejściu autentycznie wyglądającej ścieżki (kolejka oczekujących itp.), „konsultant” poprosi o podanie danych.

Uwaga! Apple nie dzwoni do użytkowników – chyba że wcześniej poproszą o połączenie.

Blokada iPhone’a

Jeśli w jakimś momencie twoje urządzenie zostanie zablokowane, istnieje spore prawdopodobieństwo, że hakerzy uzyskali w jakiś sposób dostęp do twojego konta iCloud. Po aktywacji funkcji „Znajdź mój iPhone” i przełączeniu urządzenia w tryb „zagubiony” urządzenie jest zdalnie blokowane. W kolejnym kroku na telefonie wyświetli się informacja, że urządzenie pozostanie zablokowane do czasu zapłacenia okupu.

Zaproszenie do kalendarza

Atakujący rozsyła zaproszenie na spotkanie lub wydarzenie za pośrednictwem kalendarza iCloud od nieznanej osoby lub grupy. Jako wabik wykorzystywane są często łatwe do zdobycia pieniądze, pornografia lub cudowne leki. Po kliknięciu w łącze użytkownik jest nakłaniany do dzielenia się kolejnymi danymi za pomocą personalizowanych wiadomości.

Jak rozpoznać atak phishingowy?

Istnieje kilka oznak, które wskazują na atak phishingowy. Otwierając łącza z niespodziewanych wiadomości od zaufanych nadawców należy koniecznie zwrócić uwagę na:

- Skrócone linki, które uniemożliwiają identyfikację docelowej domeny, na którą kieruje łącze; adresy z literówkami lub też łącza kierujące na nieznane domeny,

- Adres nadawcy – można go podejrzeć, przytrzymując kursor nad nazwą nadawcy,

- Strony internetowe z prośbą o podanie danych do logowania,

- Podejrzane wiadomości e-mail, w których naszą uwagę zwraca nietypowy język, dziwne powitanie, literówki czy błędy gramatyczne,

- Poczucie pilności, nacisk na szybkie wykonanie jakiejś czynności,

- Adres rozliczeniowy podawany na fakturach zakupowych z App Store itp. – te wysyłane przez Apple zawsze posiadają aktualny adres rozliczeniowy, którym oszuści raczej nie dysponują,

- Strony internetowe z podejrzanymi lub błędnymi adresami URL oraz grafikami, które nie wyświetlają się poprawnie.

Uwaga! Wiadomości e-mail związane z kontem Apple ID są wysyłane z adresu appleid@id.apple.com. Ponadto Apple nigdy nie prosi o podanie hasła do konta Apple ID, nazwiska panieńskiego matki, pełnego numeru karty kredytowej ani kodu zabezpieczającego CCV karty kredytowej lub debetowej.

Jakie oznaki świadczą o tym, że atak phishingowy był skuteczny?

Jeśli dojdzie do ataku i przekazania danych, istnieją pewne charakterystyczne znaki, które pomogą zorientować się w sytuacji. Ataki phishingowe różnią się między sobą, a ponieważ często są łączone z innymi zagrożeniami, np. w celu dostarczenia złośliwego oprogramowania, spektrum ich objawów może być bardzo szerokie.

Oto kilka oznak świadczących o tym, że podstawowy atak phishingowy zakończył się sukcesem:

- Kradzież tożsamości (np. kradzież konta w mediach społecznościowych),

- Nieznane transakcje lub prośba o autoryzację jakiegoś zlecenia na bankowym koncie internetowym,

- Zablokowane konta,

- Prośby o zresetowanie hasła bez uprzedzenia,

- Wiadomości spamowe przychodzące z konta użytkownika.

Jak usunąć skutki udanego ataku?

Poniższa lista to absolutny must-have, jeśli chodzi o zminimalizowanie skutków udanego ataku phishingowego. Należy je wykonać natychmiast po uzyskaniu pewności, że dane logowania trafiły w ręce hackera.

Trzeba przede wszystkim:

- Zmienić hasło do Apple ID oraz innych kont, które zostały zaatakowane, a także do kont, które używają takich samych lub podobnych haseł do tych, które zostały przechwycone przez hakera.

- Zweryfikować, czy włączone jest uwierzytelnianie dwuskładnikowe,

- Jeśli zostały podane dane karty kredytowej na stronie phishingowej, należy ją niezwłocznie zablokować lub unieważnić,

- Zweryfikować poprawność danych przypisanych do Apple ID, zwłaszcza adresów email i numerów telefonów oraz pytania i odpowiedzi bezpieczeństwa,

- Sprawdzić, na jakich urządzeniach jest wykorzystywany Apple ID. Informacja ta jest dostępna w Ustawieniach po kliknięciu swojego imienia i nazwiska. Jeśli znajduje się tam urządzenie, co do którego nie mamy pewności, należy je usunąć z listy.

- Wyłączyć komputer lub usunąć konto e-mail, aby uniknąć rozprzestrzeniania się linków phishingowych na listy kontaktów,

- Skontaktować się z firmą lub osobą, pod którą podszywa się cyberprzestępca, i przekazać informację o zdarzeniu. Istnieje szansa, że dzięki temu ochronimy innych użytkowników, a podobne ataki zostaną w przyszłości zablokowane.

- Przeskanować urządzenia w poszukiwaniu wirusów. Kliknięcie złośliwego łącza może spowodować niezauważone pobranie złośliwego oprogramowania, które uszkadza urządzenie bez wiedzy użytkownika.

- Zwracać szczególną uwagę na ostrzeżenia o kradzieży tożsamości.

Gdzie zgłosić atak phishingowy?

W przypadku otrzymania podejrzanej wiadomości e-mail, która ma znamiona ataku phishingowego, należy przesłać ją wraz z załącznikami na adres reportphishing@apple.com. Jeśli podejrzaną wiadomość otrzymaliśmy za pomocą iMessage lub zaproszenie do kalendarza, powinniśmy skorzystać z opcji „Zgłoś Spam”.

Zidentyfikowane przez nas strony phishingowe można zaraportować za pomocą formularza na stronie https://safebrowsing.google.com/safebrowsing/report_phish/?hl=en

Dodatkowe informacje o postępowaniu w razie wykrycia ataku phishingowego znajdują się również na stronie Apple https://support.apple.com/en-us/HT204759

Jak się chronić przed phishingiem? 10 przykazań dla użytkownika urządzenia Apple

Lepiej zapobiegać, niż leczyć. Przestrzeganie poniższych wskazówek minimalizuje szansę cyberprzestępców na przeprowadzenie udanego ataku phishingowego:

- Nie klikaj podejrzanych linków,

- Nie wprowadzaj danych karty kredytowej do nieznanych lub niezaufanych serwisów,

- Jeżeli łącze przekierowuje cię do strony bankowej, otwórz stronę bankową w osobnym oknie, wpisując jej nazwę ręcznie,

- Nie daj się nabrać na oczywiste oszustwa, np. że wygrałeś nagrodę

- Sprawdzaj pasek adresu w poszukiwaniu podejrzanych lub skopiowanych adresów URL, takich jak my.apple.pay.com,

- Gdy to tylko możliwe, korzystaj z uwierzytelniania dwuskładnikowego, zwłaszcza Apple ID, poczty e-mail, mediów społecznościowych i bankowości,

- Nie udostępniaj nikomu swojego hasła do identyfikatora Apple ID, nawet osobom podającym się za przedstawicieli firmy Apple,

- Aktualizuj swój system operacyjny do najnowszej wersji oraz aktualizuj swoje przeglądarki. Rozważ też korzystanie z przeglądarki takiej jak Chrome, która ma wbudowane zabezpieczenia przed phishingiem,

- Używaj programów antywirusowych na swoich urządzeniach,

- Nie używaj tego samego hasła na wielu stronach.

Przejdź do: